1) Le cadre légal

Les mesures de sécurité que le responsable du traitement doit mettre en œuvre pour protéger les traitements de données à caractère personnel qui sont effectués sous sa responsabilité sont décrites à l’article 28 de la loi du 1er août 2018 relative à la protection des personnes physiques à l'égard du traitement des données à caractère personnel en matière pénale, ainsi qu’en matière de sécurité nationale ainsi qu’à l’article 32 du RÈGLEMENT (UE) 2016/679 DU PARLEMENT EUROPÉEN ET DU CONSEIL du 27 avril 2016 relatif à la protection des personnes physiques à l'égard du traitement des données à caractère personnel et à la libre circulation de ces données, et abrogeant la directive 95/46/CE (règlement général sur la protection des données).

2) Analyse des risques effectuée :

La Police Grand-Ducale a effectué une évaluation des risques telle que prévue par le cadre légal et pris les mesures nécessaires pour minimiser les risques.

L’analyse des risques constitue un élément clé de la sécurité de l’information et est exécutée dans le cadre de la gestion du système de management de la sécurité de l’information de l’entité. L’analyse des risques permet:

- d’identifier les risques liés à la sécurité de l’information ;

- d’évaluer et d’apprécier les risques identifiés ;

- de déterminer et de limiter les effets indésirables sur la sécurité de l’information ;

- de définir et planifier des actions à mettre en oeuvre pour traiter les risques ;

- d’implémenter les actions planifiées ;

- d’accepter le risque résiduel ;

- de déterminer et d’appliquer une approche d’amélioration continue de la sécurité de l’information.

Comme l’analyse des risques contient les mesures techniques détaillées mises en œuvre, elle ne peut pas être rendue publique, puisque la connaissance des techniques utilisées pour protéger les traitements de données à caractère personnel constitue bien évidemment la première information dont devrait disposer une personne malveillante afin de pouvoir se procurer un accès illicite aux traitements.

L’analyse des risques effectuée par la direction des technologies policières (PGD-DCRC-DTP), version 1.0. final du 28 octobre 2018, ci-après l’analyse des risques v.1.0 constitue la première analyse des risques formalisée de la sécurité de l’information de l’entité. Elle a été menée avec l’objectif de dresser un état des lieux de la situation actuelle de l’entité en matière de sécurité de l’information. Chaque risque a été évalué soigneusement avec les informations connues et reçues des agents sollicités des différents services et les valeurs d’impacts des critères C (confidentialité), I (intégrité) et D (disponibilité), de la vraisemblance (probabilité) d’une menace et de la qualification (probabilité) d’une vulnérabilité.

2.1.) méthodologie :

La Police Grand-Ducale a adopté l’approche d’analyse des risques préconisée par l'ANSSI, qui est une méthode d’analyse des risques basée sur l’information comme élément central des réflexions (data-centric model). Pour la réalisation de son analyse des risques, l’entité a recours à l’outil d’analyse de risque MONARC, développé par CASES, hébergé dans la plateforme GovCloud implémentée en amont par le CTIE selon une convention avec l'ANSSI pour l’hébergement de l’outil Monarc, et mis à disposition par l'ANSSI. Cette décision apporte l’avantage que tous les éléments nécessaires à la création du modèle de l’entité comme base de l’analyse des risques sont immédiatement disponibles avec les objets de bibliothèque (actifs et scénarios de risques) déjà préconçus et structurés selon l’approche décrite ci-dessus, et en conséquence la possibilité d’un démarrage rapide de l’analyse et d’une réalisation efficace.

L’analyse des risques v.1.0 résume la méthode et expose les résultats de l'analyse des risques menée avec MONARC dans l’environnement de l’entité. MONARC est influencée par la norme internationale ISO/IEC 27005:2011.

Références

[1] ISO/IEC 27005 :2011, Gestion des risques liés à la sécurité de l'information.

[2] http://www.iso.org/iso/fr/catalogue_detail?csnumber=56742 . La norme ISO/IEC 27005 explique en détail comment conduire l'appréciation des risques et le traitement des risques, dans le cadre de la sécurité de l'information

2.2.) description de la « Méthode Optimisée d’Analyse des Risques CASES » (MONARC) :

MONARC s’appuie sur une bibliothèque de modèles de risques proposant des objets composés de scénarios de risques par actifs ou groupes d’actifs. Cette approche facilite la gestion des risques les plus courants et permet de gagner en objectivité ainsi qu’en efficacité. MONARC étant complètement itérative, ces résultats peuvent être approfondis et ajustés à la maturité de chaque entité en augmentant la granularité des scénarios de risques.

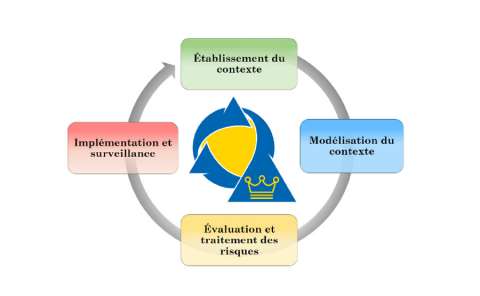

Établissement du contexte

Cette première étape vise à faire le point sur le contexte, les enjeux et les priorités propres à l’entité qui désire analyser ses risques.

Il s’agit d’identifier notamment les activités essentielles et les processus critiques de l’entité, afin d’orienter l’analyse des risques vers les éléments les plus importants. Pour ce faire, un kick-off meeting est organisé avec les membres du management et les personnes clés. L’objectif est de savoir ce qui fait vivre l’entité et ce qui pourrait la détruire, d’identifier les processus-clés, les menaces internes et externes, les vulnérabilités organisationnelles, techniques et humaines.

Modélisation du contexte

Cette phase comprend la modélisation des arbres d’objets. Les actifs ont été définis dans la phase précédente. Ils doivent maintenant être détaillés et formalisés dans un schéma qui représente leurs interdépendances.

Les impacts sont définis au niveau des actifs primaires (informations ou services). Les actifs secondaires héritent de l’impact de l’actif primaire auquel ils sont rattachés (arbre d’objets).

Il est possible de modifier manuellement les impacts au niveau des actifs secondaires.

Évaluation et traitement des risques

L’évaluation consiste à chiffrer les menaces, les vulnérabilités et les impacts pour calculer les risques.

Pour ce faire, il est nécessaire d’avoir des informations de qualité sur la vraisemblance exacte des menaces, l’aisance d’exploitation des vulnérabilités et les impacts potentiels… D’où l’intérêt de se fier à des métriques qui ont été validées par des experts.

Lorsque l’évaluation des risques identifie un risque supérieur au niveau acceptable (grille d’acceptation des risques), des mesures de traitement de ce risque doivent être mises en place pour réduire le risque à un niveau acceptable.

Implémentation et surveillance

Lorsque le premier traitement des risques a été réalisé, il faut entrer dans une phase de gestion continue de la sécurité avec un suivi et un contrôle récurrent des mesures de sécurité, afin de pouvoir améliorer celles-ci de façon durable.

Cette quatrième phase permet aussi d’optimiser continuellement la sécurité en augmentant la granularité des objets utilisés respectivement en élargissant l’étendue de l’analyse des risques

3) appréciation des consultants :

3.1.) points forts :

- L’engagement de la direction DCRC de réaliser une analyse des risques pour le service DTP, de confier sa prise en charge à des agents de la DTP et d’acquérir des connaissances et compétences propres internes en matière de sécurité de l’information.

- L’attribution d’une mission d’étude et de prise en charge de la gestion des accès logiques à un agent du service DTP.

- La désignation d’un DPO au niveau de l’entité.

3.2.) points faibles :

- La durée de réalisation de l’analyse des risques. L’analyse des risques est à considérer comme une photo de la situation de l’entité à un moment précis, et un espace assez étendu entre le début et le résultat de l’analyse risque de compromettre celui-ci par des modifications apparues entretemps. Évidemment, la durée de réalisation est aussi tributaire de la disponibilité du personnel en charge de l’analyse des risques.

3.3.) synthèse :

Les consultants ont rencontré des interlocuteurs motivés et apprécient la détermination de la direction de poursuivre les efforts d’amélioration de la sécurité de l’information au sein de leur champ d’application.